Questo blog dimostrerà:

- Come installare Hashcat su Kali Linux?

- Come usare Hashcat in Kali Linux?

- Suggerimento bonus: come utilizzare le liste di parole di Kali per crackare le password

- Conclusione

Come installare Hashcat su Kali Linux?

Hashcat è uno strumento di hacking etico utilizzato dai professionisti della sicurezza informatica per il cracking delle password. Utilizza la forza bruta e molti altri algoritmi di hashing per crackare gli hash o convertirli in password. A questo scopo utilizza diversi tipi di modalità di attacco. Hashcat è preinstallato in Kali Linux. Nel caso in cui non sia installato su Kali, installalo seguendo i passaggi seguenti.

Passaggio 1: aggiorna Kali

Innanzitutto, aggiorna Kali all'ultima versione mobile utilizzando il pulsante ' aggiornamento adeguato 'comando:

sudo aggiornamento adeguato

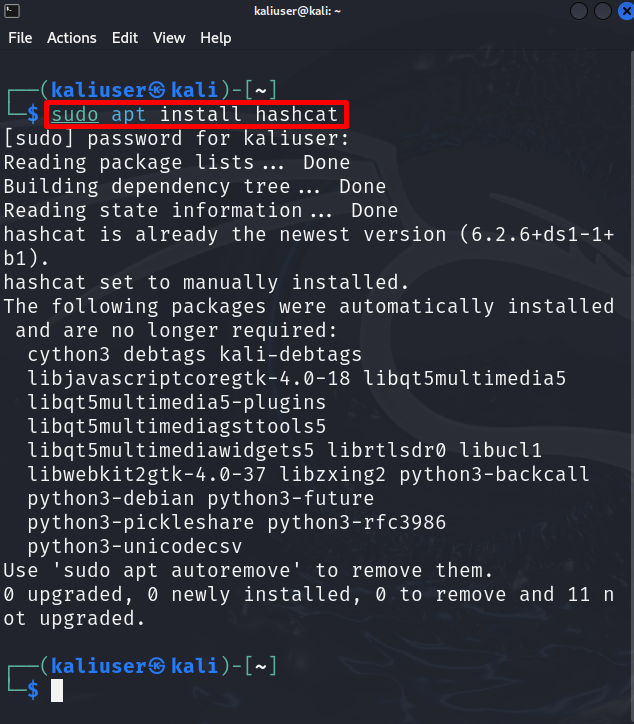

Passaggio 2: installa Hashcat

Ora installa il pacchetto hashcat in Kali usando il comando ' apt installa hashcat 'comando:

sudo adatto installare hashcat

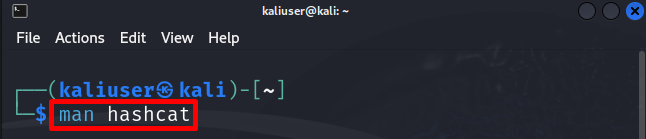

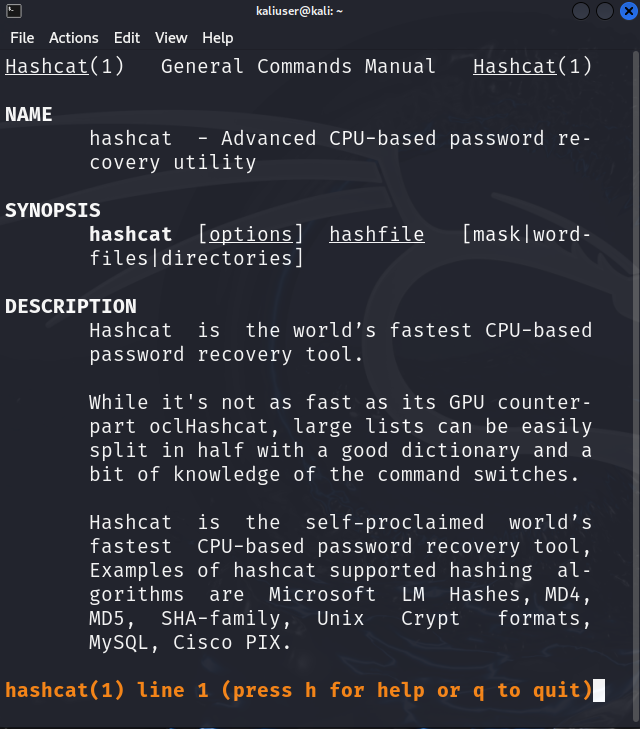

Passaggio 3: controlla il manuale di Hashcat

Per verificare il codice dell'algoritmo di hashing o per scegliere le modalità di attacco di hashcat, consulta il suo manuale utilizzando il comando seguente:

Uomo hashcat

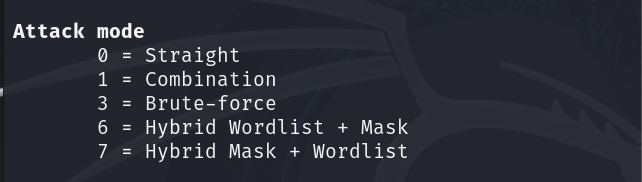

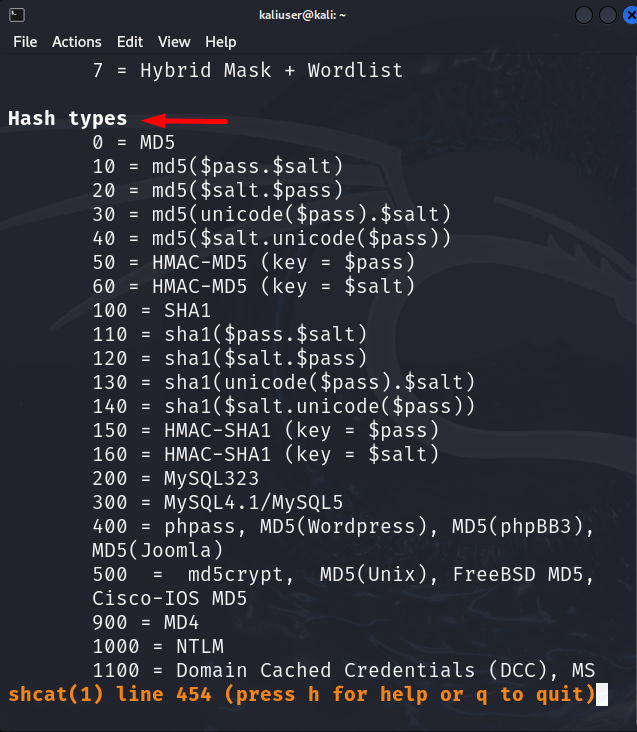

Modalità di attacco

Qui puoi vedere diverse modalità di attacco disponibili nello strumento hashcat. Una breve descrizione di queste modalità è la seguente:

- Dritto: Prova a decifrare la password da un elenco di parole fornito.

- Combinazione: Prova a decifrare le password combinando parole da più elenchi di parole.

- Forza bruta: Applica la tecnica della forza bruta e prova ogni carattere dal set di caratteri fornito.

- Lista di parole ibrida + maschera: Combina elenco di parole e maschera

- Maschera ibrida + Elenco parole: Combina anche maschera ed elenco di parole.

- Attacco associativo: Utilizza combinazioni di suggerimenti associati a una particolare password utente o campo come nome utente, qualsiasi informazione personale o nome file:

Tipi di hash

I tipi di hash che devono essere crackati sono indicati in Tipi di hash. Il codice del tipo hash viene utilizzato per decifrare la password con hash:

Come usare Hashcat in Kali Linux?

Hashcat utilizza cracker CPU e GPU in Kali Linux che violano in modo efficiente la password dagli hash forniti. Se stai utilizzando Kali Linux su una macchina virtuale, non sarai in grado di utilizzare completamente i cracker GPU. Tuttavia, hashcat funziona bene anche con la modalità CPU. Per utilizzare hashcat sul sistema Kali o sulla macchina virtuale Kali, l'utente deve avere almeno da 4 a 8 GB di RAM.

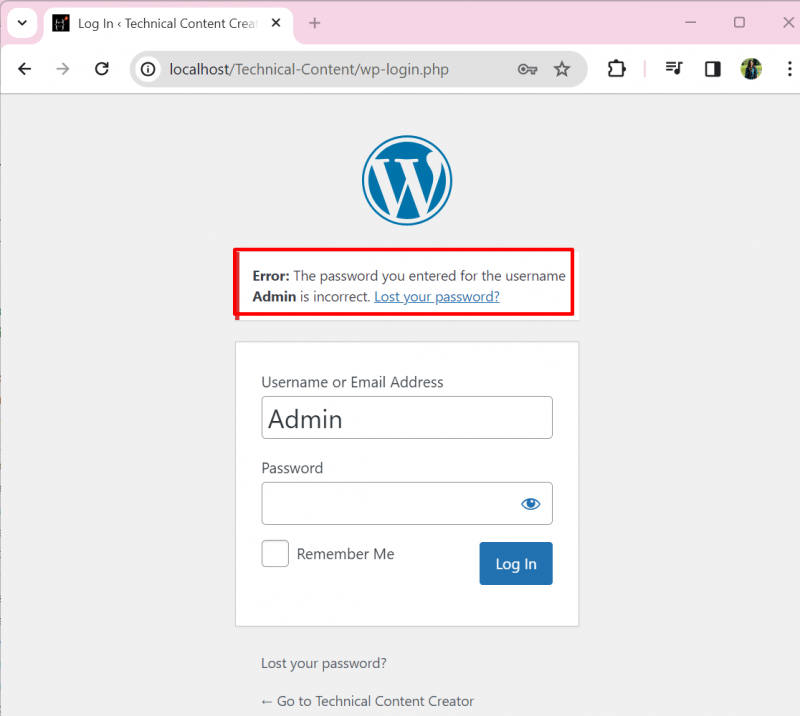

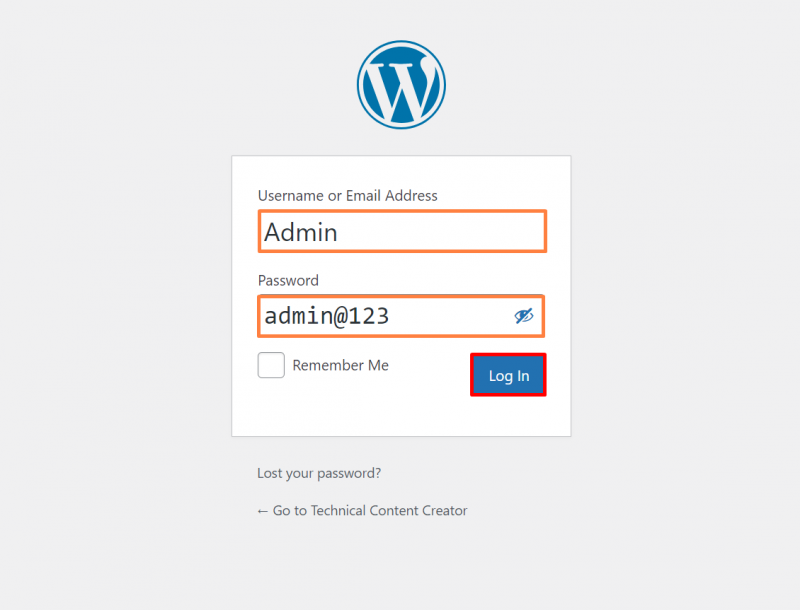

Proviamo a comprendere l'uso di Hashcat per l'hacking delle password prendendo un esempio di un sito Web WordPress. Supponiamo che l'utente dimentichi la password dell'account amministratore e ora non sia in grado di accedere alla dashboard del sito Web come mostrato di seguito:

Ora utilizzeremo lo strumento hashcat per recuperare la password dimenticata dell’amministratore del sito Web WordPress. Per una corretta dimostrazione, seguire la procedura seguente.

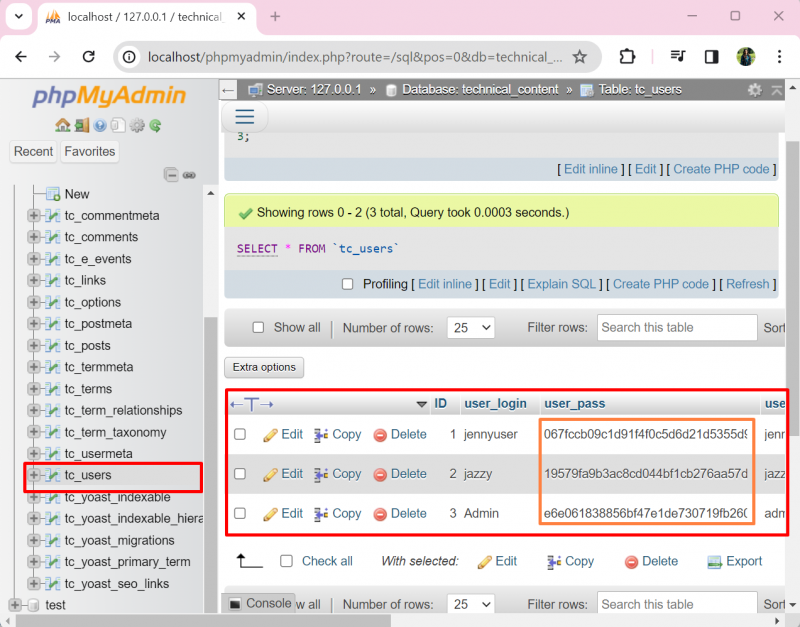

Passaggio 1: ottieni la password con hash

Gli utenti amministratori hanno sicuramente accesso al database WordPress. Otteniamo le password con hash crittografate degli utenti del sito Web dal database:

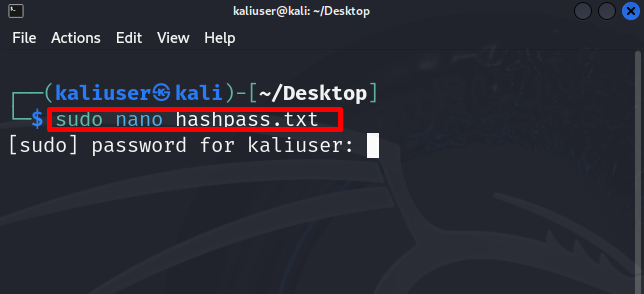

Passaggio 2: salva la password con hash nel file di testo

Successivamente, salva gli hash della password in un file di testo. Qui stiamo creando il ' hashpass.txt 'file nel' Desktop ' directory utilizzando l'editor nano:

sudo nano hashpass.txt

Salva la password che viene convertita in hash nella cartella ' hashpass.txt ' file. A titolo dimostrativo, abbiamo salvato tre password che erano già state convertite in hash tramite il comando ' MD5 'algoritmo di hashing:

Per salvare il file, premere ' CTRL+S ' e per chiudere l'editor, utilizzare ' CTRL+X ”.

Passaggio 3: fornire il dizionario WordList

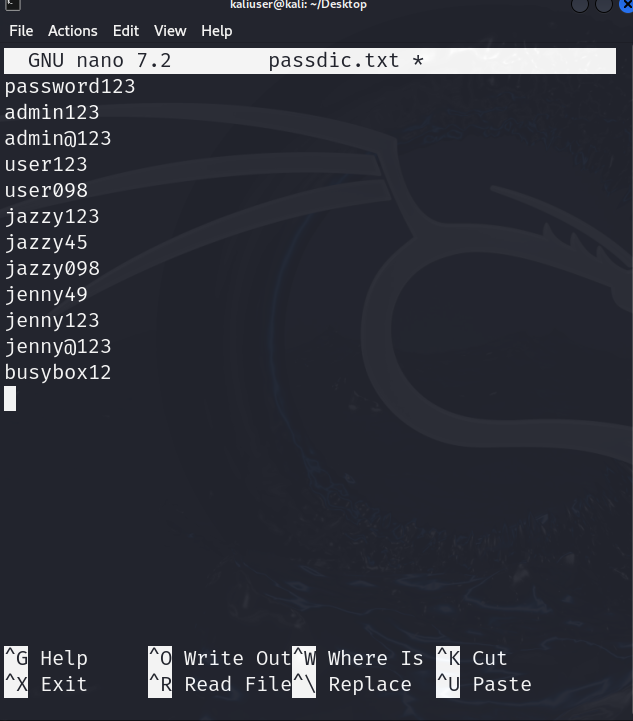

Successivamente, fornisci il dizionario dell'elenco di parole da cui l'hashcat tenterà di abbinare gli hash delle parole con gli hash della password forniti nel campo ' hashpass.txt ' file. Per la dimostrazione, creeremo la nostra lista di parole che conterrà 12 password diverse:

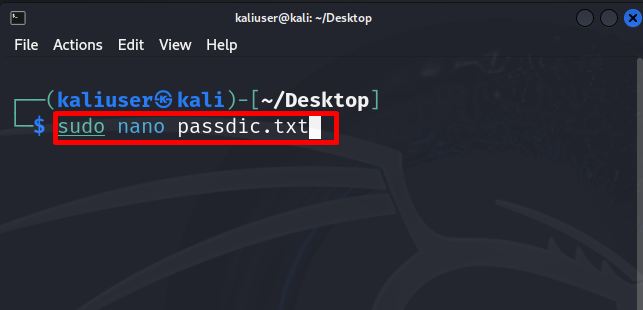

sudo nano passdic.txt

Qui, abbiamo salvato diverse combinazioni di password nel nostro ' passdic.txt ' elenco di parole. L'utente può anche utilizzare l'elenco di parole fornito da Kali, spiegato nella sezione seguente:

Passaggio 4: decifrare la password

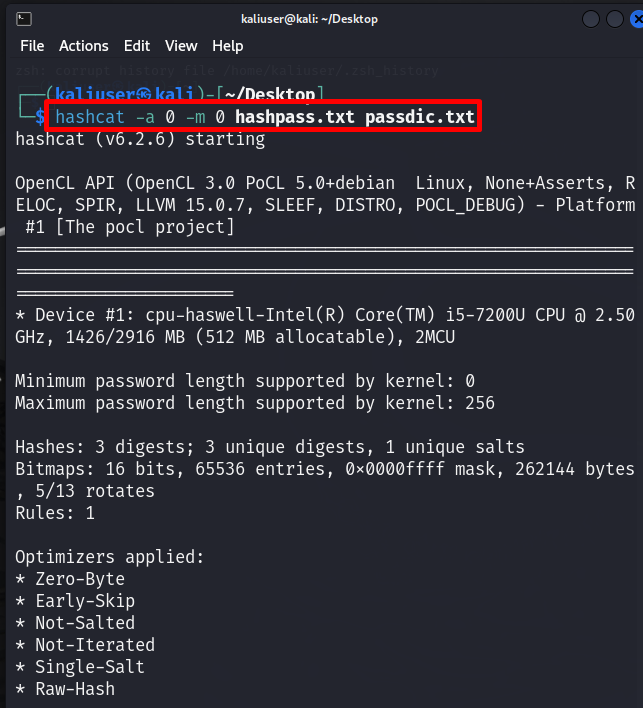

Ora, decifra la password utilizzando ' hashcat -a

Qui, ' -uno 0 ' significa che abbiamo utilizzato ' Modalità di attacco diretto ' E ' -m 0 ' significa che stiamo convertendo gli hash MD5 in password. Quindi, applicheremo il ' MD5 ' algoritmo di hashing per far corrispondere gli hash di ' hashpass.txt ' all'elenco di parole fornito (passdic.txt):

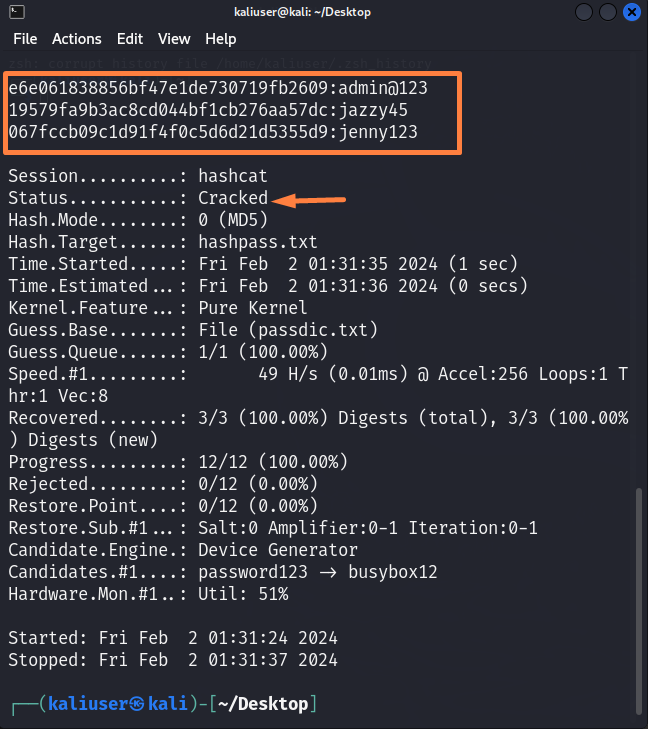

Qui puoi vedere che abbiamo effettivamente violato la password del sito Web dagli hash delle password forniti:

Passaggio 5: verifica

Per la verifica, proviamo la password dell'amministratore ' amministratore@123 ' per accedere al sito Web WordPress:

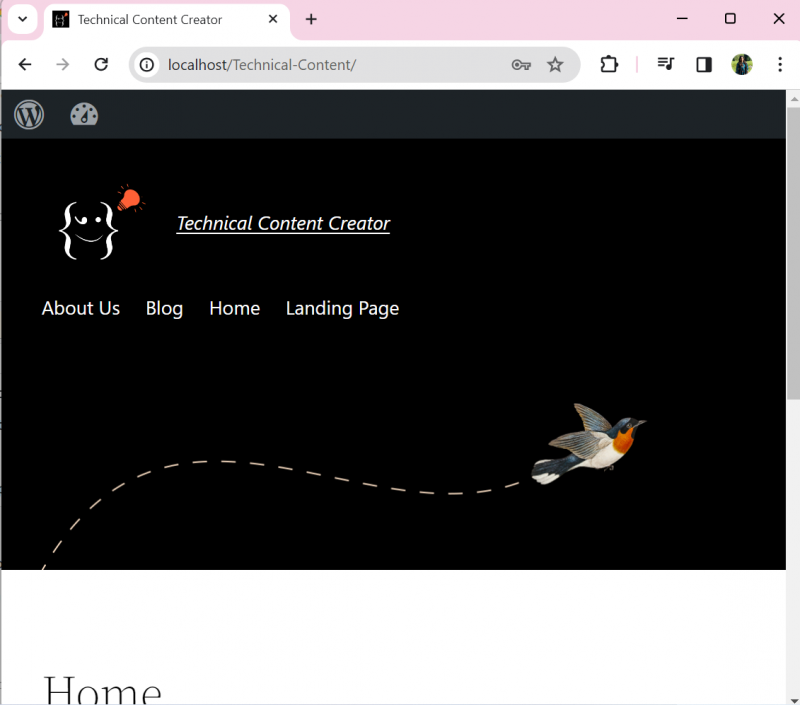

Qui puoi vedere che abbiamo recuperato con successo la password dimenticata utilizzando lo strumento hashcat di Kali:

Suggerimento bonus: come utilizzare le liste di parole di Kali per crackare le password

Kali Linux fornisce anche una lista di parole preinstallata che verrà utilizzata per decifrare diversi tipi di password. Questo elenco di parole contiene milioni di parole e combinazioni di password. Per usare Kali “ rockyou.txt ' elenco di parole per crackare la password, seguire i passaggi seguenti.

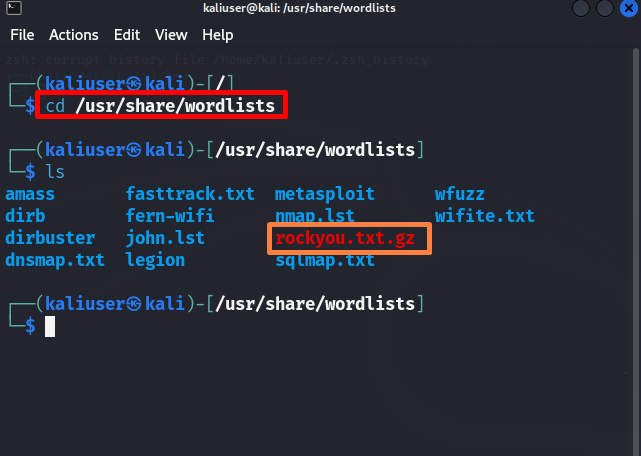

Passaggio 1: aprire la directory 'elenchi di parole'.

Per aprire il ' elenchi di parole ', utilizzare il comando indicato:

CD / usr / condividere / elenchi di paroleSuccessivamente, esegui ' ls ' per visualizzare tutti i file e le directory di Kali ' elenchi di parole 'rubrica. Qui sono disponibili diversi tipi di password o elenchi di parole. Per tenere traccia delle password normali o semplici come le password degli account utente, puoi utilizzare il pulsante ' rockyou.txt ' file:

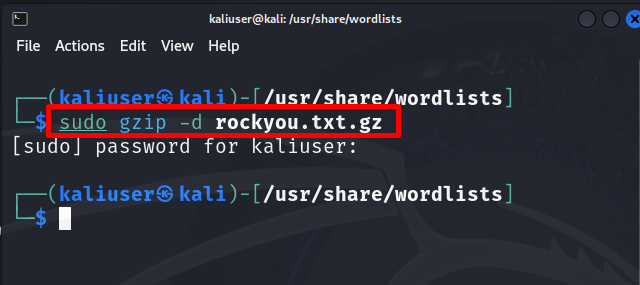

Passaggio 2: decomprimere il file 'rockyou.txt.gz'.

Per utilizzare il ' rockyou.txt ' nello strumento hashcat, decomprimere innanzitutto il file utilizzando il comando ' gzip -d rockyou.txt.gz 'comando. Questa azione potrebbe richiedere “ sudo ' diritti utente:

sudo gzip -D rockyou.txt.gz

Passaggio 3: decifrare la password

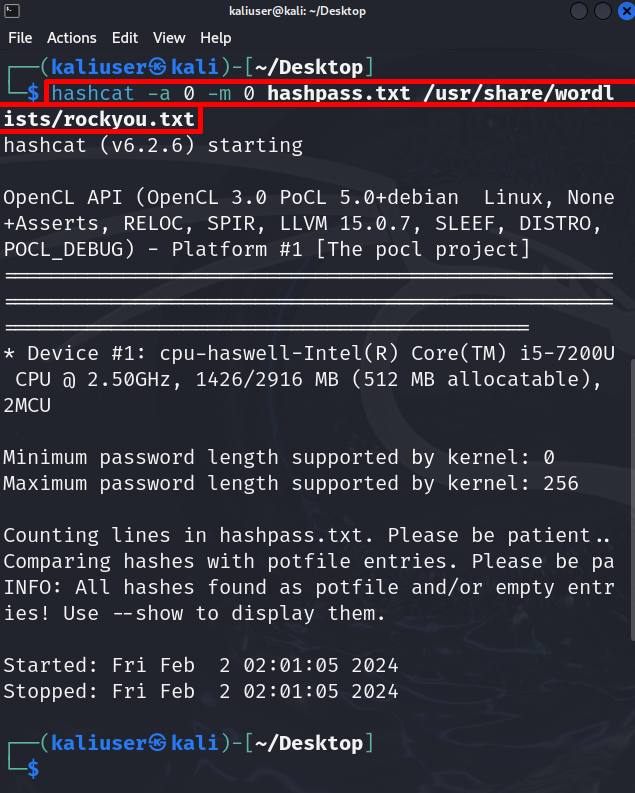

Ora usa il comando hashcat per decifrare la password.

hashcat -UN 0 -M 0 hashpass.txt / usr / condividere / elenchi di parole / rockyou.txtQui puoi vedere che questa volta abbiamo utilizzato il ' rockyou.txt ' invece di un elenco di parole personale:

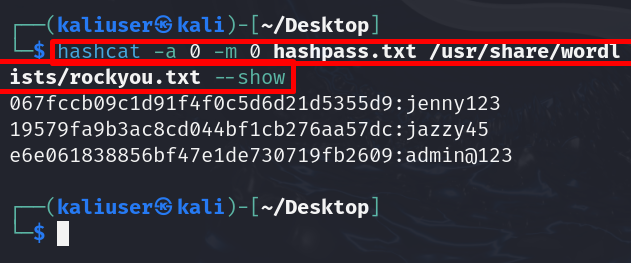

Nell'output sopra, puoi vedere che gli hash sono stati trovati ma non possono essere visualizzati. Per visualizzare gli hash è sufficiente aggiungere il ' -spettacolo 'opzione nel comando hashcat:

hashcat -UN 0 -M 0 hashpass.txt / usr / condividere / elenchi di parole / rockyou.txt --spettacolo

Abbiamo approfondito come utilizzare hashcat in Kali Linux.

Conclusione

Per utilizzare lo strumento hashcat in Kali Linux, salva prima le password che sono state convertite negli hash nella sezione ' .TXT ' file di testo. Successivamente, abbina gli hash della password con un file di testo dell'elenco di parole come il file dell'elenco di parole di Kali ' rockyou.txt ' file. A questo scopo è sufficiente utilizzare il comando “ hashcat -a