Contorno rapido

Questo articolo presenta informazioni sui seguenti aspetti:

- Cos'è AWS Secret Manager?

- Come modificare i segreti con AWS Secret Manager utilizzando la console AWS?

- Suggerimento bonus: caratteristiche principali di AWS Secret Manager

- Conclusione

Cos'è AWS Secret Manager?

AWS Secret Manager viene utilizzato per crittografare e proteggere le informazioni riservate dell'applicazione. Tali informazioni riservate includono credenziali del database, token OAuth e chiavi API. Questo informazione è indicato come “segreti” .

AWS Secret Manager è estremamente utile per gli sviluppatori quando non desiderano che le proprie credenziali vengano archiviate nel codice sorgente per motivi di sicurezza. È possibile accedere a questi segreti effettuando una chiamata di runtime al Secret Manager. Utilizzando Secret Manager, gli sviluppatori possono prevenire possibili compromessi sulla sicurezza delle applicazioni.

Come modificare i segreti con AWS Secret Manager utilizzando la console AWS?

Gli utenti possono migliorare la sicurezza dei segreti utilizzando una pianificazione di rotazione automatica e distribuendo questi segreti in più regioni . Con AWS Secret Manager, gli utenti possono archiviare e proteggere i segreti nella coppia chiave-valore o nel documento JSON. Vale la pena notare qui che il documento JSON aiuta l'utente a gestire segreti di dimensione 64 KB.

Scopri di più sull'archiviazione delle credenziali Amazon RDS in AWS Secret Manager facendo riferimento a questo articolo: 'Come archiviare le credenziali di Amazon RDS utilizzando Secret Manager' .

Esistono diversi modi in cui è possibile modificare un segreto. Alcuni di essi sono i seguenti:

- Metodo 1: aggiorna il valore del segreto

- Metodo 2: modificare la chiave di crittografia del segreto

- Metodo 3: modifica i tag del segreto

- Metodo 4: Elimina segreto

- Metodo 5: ripristina il segreto

- Metodo 6: modificare la descrizione del segreto

Metodo 1: aggiorna il valore del segreto

Quando l'utente aggiorna il valore del segreto, AWS sostituisce l'etichetta del segreto con “AWSCORRENTE”. È accessibile la vecchia versione del Segreto che ha l'etichetta “AWSPREVIOUS” .

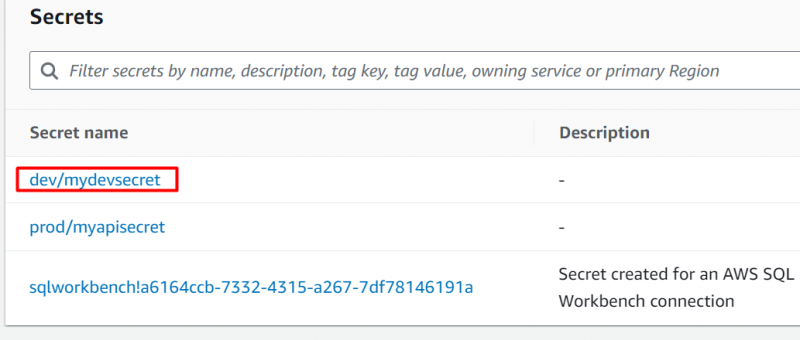

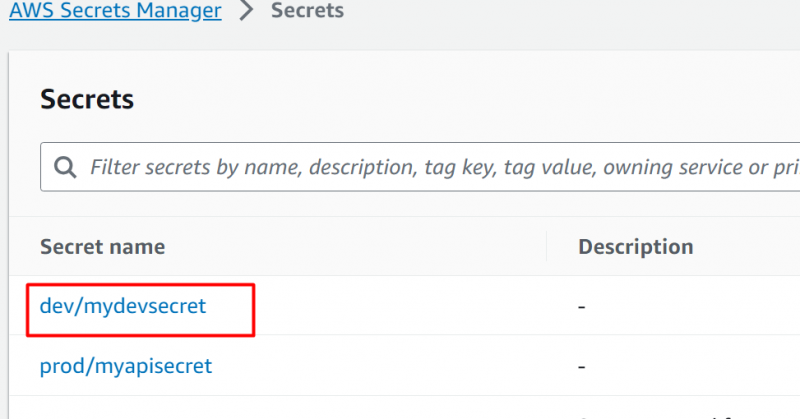

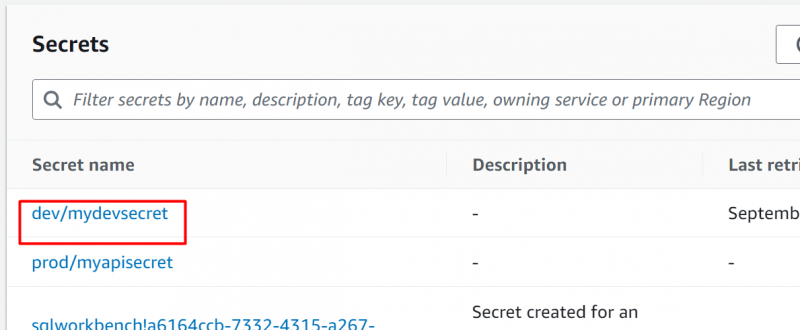

Sull'AWS Dashboard del gestore segreto , clicca sul nome del segreto:

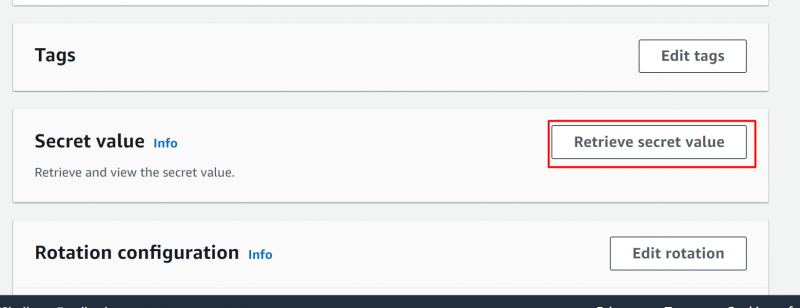

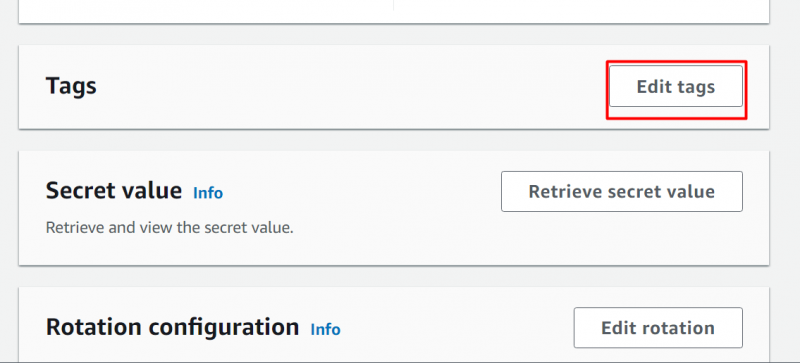

Scorrere verso il basso l'interfaccia e individuare il file Sezione Valore segreto . Qui, clicca su 'Recupera valore segreto' pulsante:

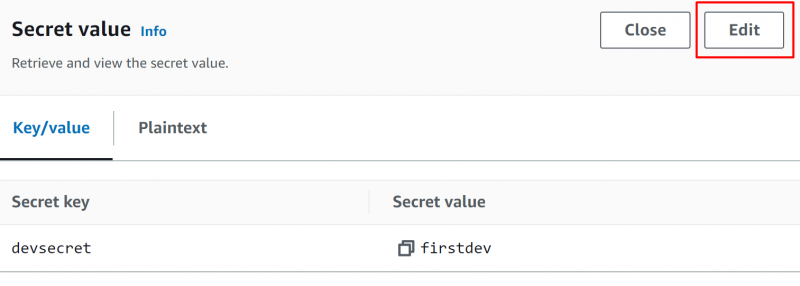

Verrà visualizzata la seguente interfaccia. Clicca sul 'Modificare' pulsante a modificare il valore del segreto:

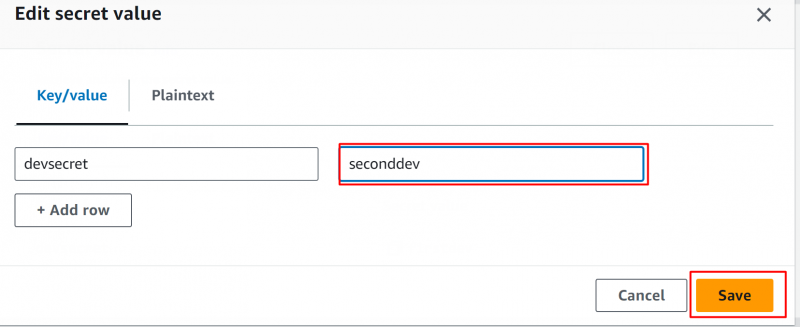

Ti verrà visualizzata una finestra pop-up. Su questa finestra, modificare il valore del segreto e fare clic su 'Salva' pulsante:

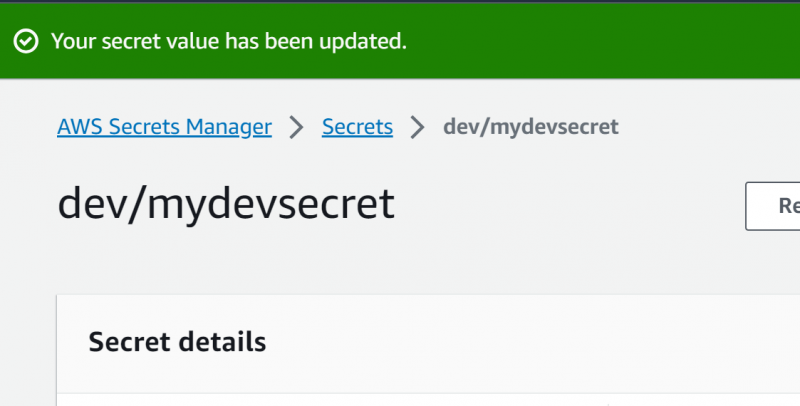

Il valore segreto è stato con successo aggiornato:

Metodo 2: modificare il valore della chiave di crittografia in Secret

La crittografia migliora la sicurezza e filtra l'accesso ai segreti. Secret Manager utilizza la crittografia Envelope con AWS KMS per la protezione dei segreti. Per impostazione predefinita, AWS fornisce aws/secretmanager chiave gestita che è una pratica consigliata. Tuttavia, gli utenti possono anche utilizzare chiavi gestite dal cliente.

Sull'AWS Dashboard del gestore segreto , scegli il segreto per il quale desideri modificare il valore della chiave di crittografia:

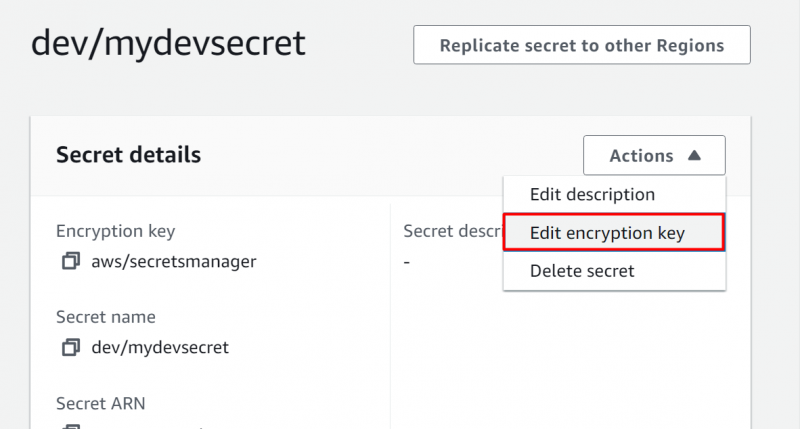

Dall'interfaccia visualizzata, fare clic su 'Azioni' pulsante. Verrà visualizzato a menu a discesa . Clicca sul 'Modifica chiave di crittografia' opzione:

Sul Modifica chiave di crittografia finestra , l'utente può selezionare una chiave o crearne una nuova facendo clic su 'Aggiungi nuova chiave' opzione. Dopo aver modificato il valore della chiave di crittografia, fare clic su 'Salva' pulsante per applicare le modifiche:

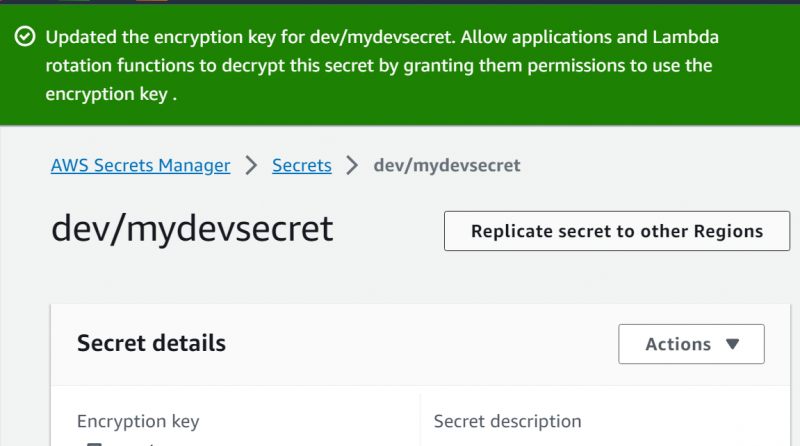

AWS visualizzerà un file messaggio di conferma che indica che il valore è stato aggiornato con successo:

Metodo 3: modifica i tag di un segreto in AWS Secret Manager

I tag sono etichette costituite da una chiave definita dall'utente e da un valore facoltativo. Con i tag, l'utente può gestire, cercare e filtrare facilmente le risorse AWS. I tag associati ai segreti possono essere utilizzati anche per concedere o negare l'accesso. Tieni presente che AWS segue uno standard per la codifica delle risorse. si consiglia all'utente di utilizzare uno schema di denominazione standard e di evitare di memorizzare dati sensibili nei tag.

Per modificare i tag di un segreto, tocca segreto dal Gestore segreto AWS :

Dalla seguente interfaccia, individuare il file “Tag” sezione. In questa sezione, tocca 'Modificare i tag' pulsante:

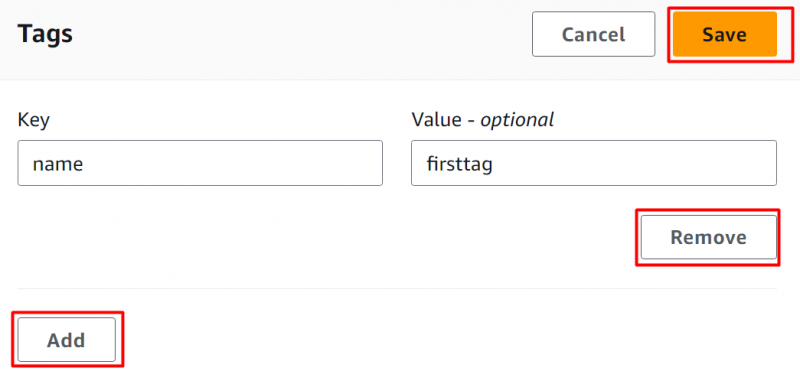

Fornire il Coppia chiave-valore per i tag e premi il Salva pulsante per applicare le modifiche:

- Aggiungere: Per aggiungere più tag a un segreto, fare clic sul pulsante 'Aggiungi'.

- Rimuovere: Allo stesso modo, per rimuovere qualsiasi tag esistente, tocca il pulsante “Rimuovi”.

Metodo 4: Elimina un segreto

I segreti sono fondamentali da eliminare e pertanto il Secret Manager non elimina immediatamente un segreto. L'utente pianificherà invece l'eliminazione del segreto. Durante il tempo previsto, il segreto rimarrà inaccessibile.

In caso di segreto replicato, l'utente deve eliminare prima il segreto di replica e successivamente il segreto primario.

Dopo aver creato un segreto, scegli un segreto dalla dashboard del gestore segreto:

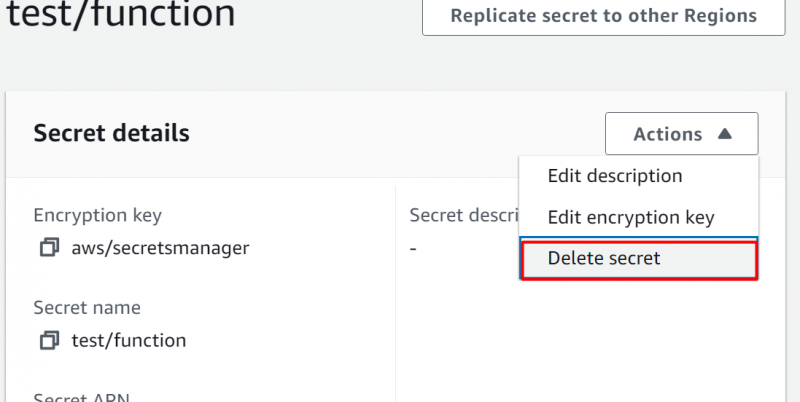

Ti verrà visualizzata la seguente interfaccia. Clicca sul 'Azioni' scheda dall'interfaccia. Dal menu a discesa del Scheda 'Azioni'. , seleziona il “Elimina segreto” pulsante:

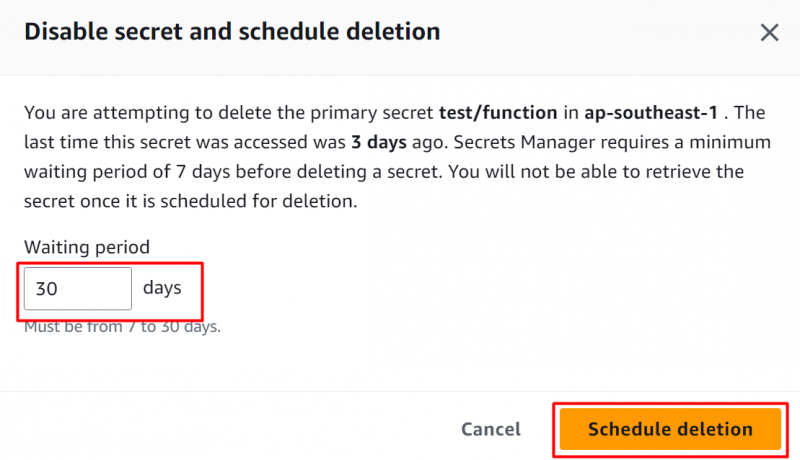

Apparirà una finestra pop-up. In questa finestra, l'utente può pianificare l'eliminazione fornendo il numero di giorni trascorsi da 7 a 30 giorni nel 'Periodo d 'attesa' sezione. Dopo averlo configurato, fare clic su “Cancellazione programma” pulsante:

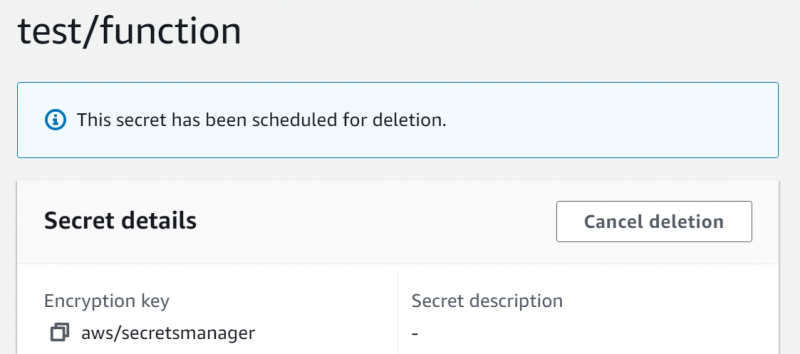

AWS visualizzerà un file messaggio di conferma dopo la programmazione riuscita del Segreto:

Metodo 5: ripristinare un segreto

Quando è pianificata l'eliminazione di un segreto, viene contrassegnato come segreto deprecato e non è possibile accedervi direttamente. Questa inaccessibilità del segreto rimane fino al termine della finestra di ripristino. Il segreto verrà eliminato definitivamente una volta raggiunto il tempo specificato per la finestra di ripristino.

Tuttavia, i segreti possono essere ripristinati seguendo alcuni semplici passaggi menzionati di seguito:

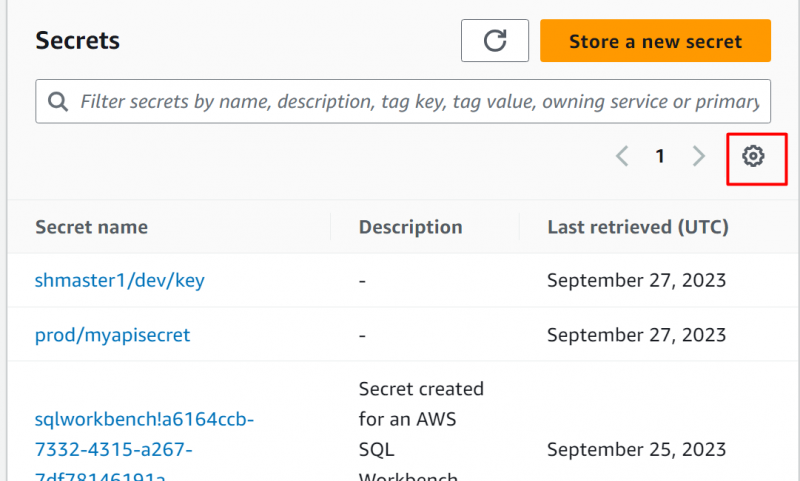

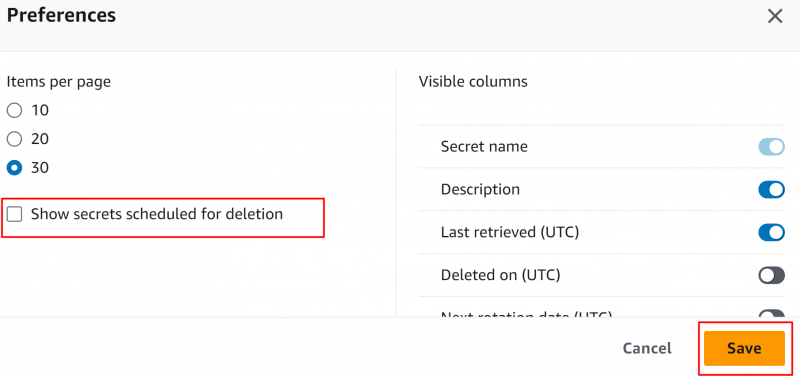

Per ripristinare un segreto eliminato accidentalmente, l'utente può seguire alcuni semplici passaggi. Per ripristinare un segreto, fare clic su “Preferenze” icona situata in angolo in alto a destra dell'interfaccia:

Dalle finestre pop-up visualizzate, abilitare il 'Mostra segreti pianificati per l'eliminazione' opzione. Mantenendo le impostazioni predefinite, fare clic su 'Salva' pulsante:

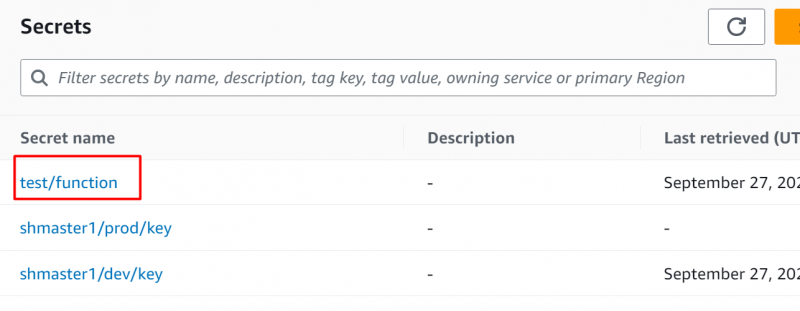

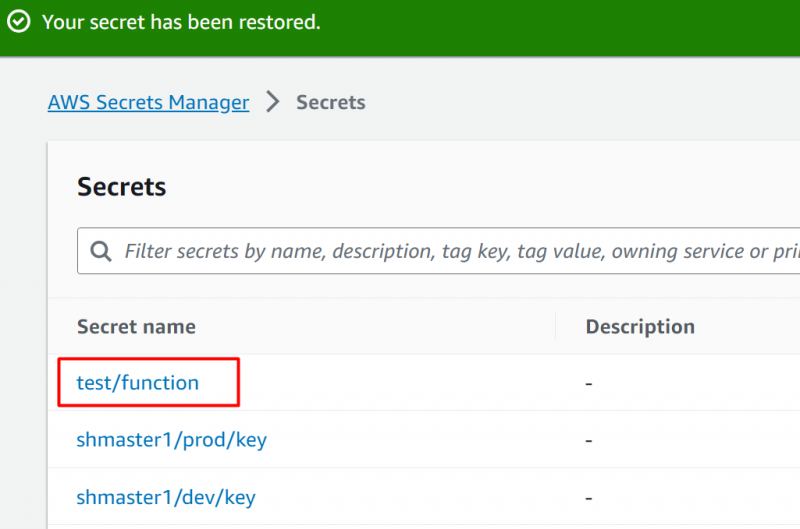

AWS visualizzerà un messaggio di conferma. Sul cruscotto, tutto il segreti che erano prevista per la cancellazione sarà visualizzato all'utente. Tieni presente che verranno visualizzati solo i segreti che non hanno superato l'orario di eliminazione pianificato. Clicca sul segreto che vuoi ristabilire :

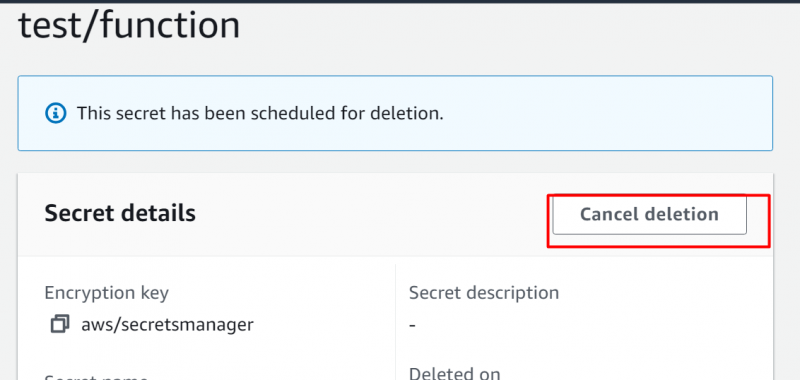

Clicca sul “Annulla cancellazione” pulsante per terminare la pianificazione dell'eliminazione del segreto:

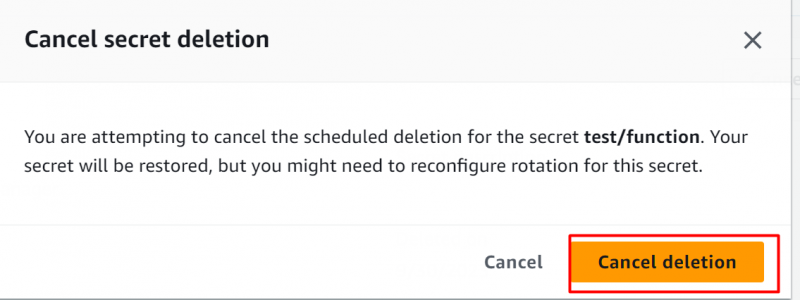

Confermare l'eliminazione toccando il “Annulla cancellazione” pulsante:

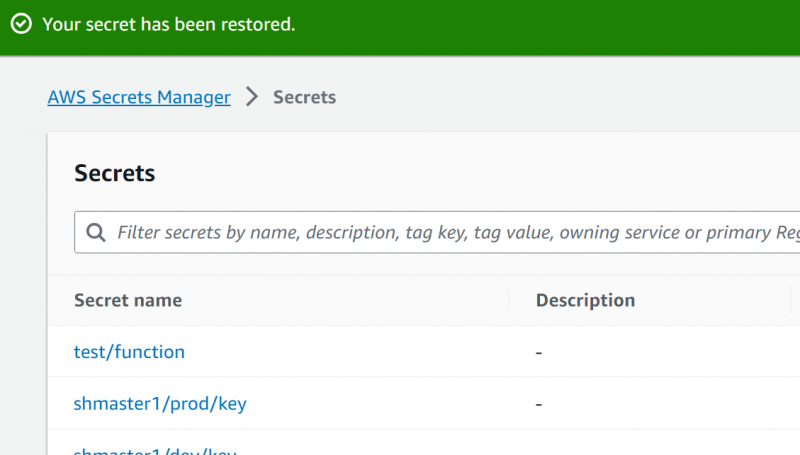

Il segreto è stato ripristinato con successo come indicato dal messaggio di conferma di AWS:

Metodo 6: modificare la descrizione di un segreto

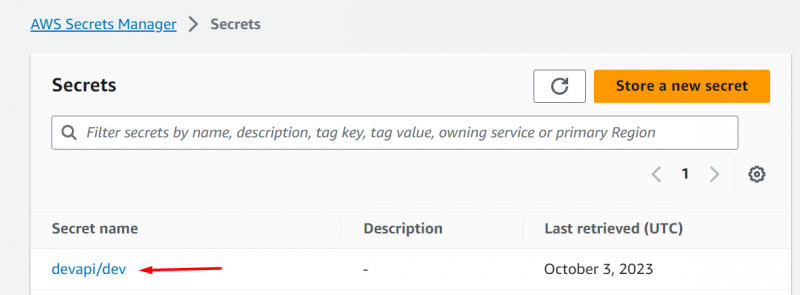

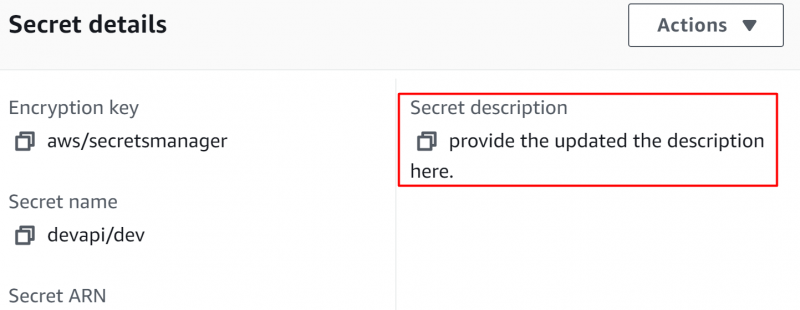

Oltre ad aggiornare i valori, modificare le chiavi ed eliminare e ripristinare il segreto, gli utenti AWS possono anche modificare la descrizione del segreto. Per modificare la descrizione di un segreto, scegli il segreto dalla dashboard di AWS Secret Manager:

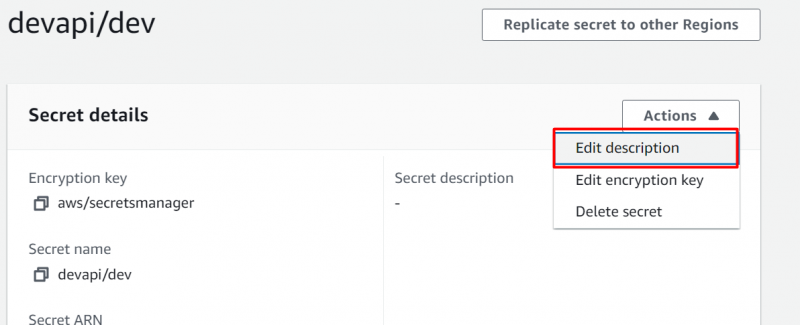

Nell'interfaccia successiva, tocca 'Azioni' pulsante e fare clic su “Modifica descrizione” opzione dall'elenco a discesa:

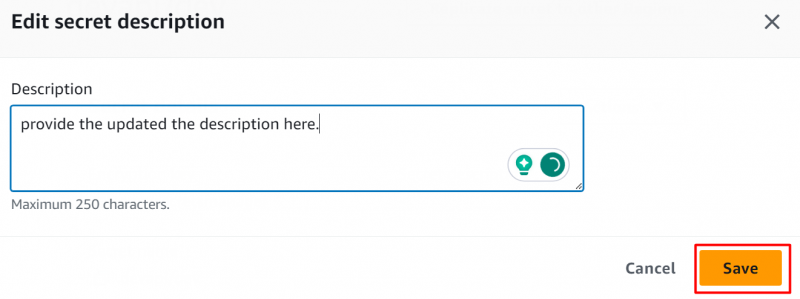

Questo aprirà la seguente finestra di dialogo. Nel Descrizione campo, modifica la descrizione e premi il pulsante Salva pulsante per applicare le modifiche:

La descrizione è stata aggiornata con successo:

Questo è tutto da questa guida.

Suggerimento bonus: caratteristiche principali di AWS Secret Manager

Mentre parliamo delle varie azioni che un utente può eseguire con AWS Secret Manager, esploriamo alcune funzionalità chiave di Secret Manager che lo rendono il servizio di riferimento per l'archiviazione e la protezione delle credenziali:

Ruota i segreti in modo sicuro : Questo servizio offre integrazioni integrate per un vasto portafoglio di servizi AWS come MySQL, PostgreSQL, funzioni Lambda, Aurora, RDS, ecc. Una pratica consigliata è quella di abilitare il controllo delle versioni ruotando i segreti per evitare la rottura dell'applicazione .

Controlli di accesso a grana fine : vengono forniti più metodi per proteggere le credenziali, ad esempio accedervi utilizzando i tag, implementando nomi gerarchici per la scalabilità, accesso tra account, ecc.

Verifica e monitoraggio: Gli utenti possono crittografare e decrittografare i segreti utilizzando i servizi di chiave di crittografia di AWS e monitorare l'attività in CloudWatch e CloudTrail ecc.

Pagamento a consumo: AWS Secret Manager segue modelli a consumo, il che significa che all'utente vengono addebitate solo le funzionalità che utilizza.

Conclusione

Per modificare i segreti nel gestore dei segreti AWS, l'utente può modificare i tag e le chiavi di crittografia, aggiornare i valori della chiave ed eliminare e ripristinare i segreti. Utilizzando AWS Secret Manager, l'architettura di sicurezza dell'applicazione viene migliorata poiché gli hardcoded vengono eliminati. Questi valori vengono quindi sostituiti con il valore a cui si accede in fase di runtime dei segreti tramite Secret Manager. Questo articolo è un manuale dettagliato per la modifica dei segreti in AWS Secret Manager.