AWS è una piattaforma informatica online. Pertanto, è naturale che la sicurezza diventi una delle maggiori preoccupazioni degli sviluppatori e degli esperti IT. Soddisfacendo questa esigenza dei suoi utenti, AWS ha eliminato le pratiche tradizionali di hardcoding dei valori all'interno del codice introducendo il file 'Gestore segreto AWS'.

Contorno rapido

Questo articolo presenta informazioni sui seguenti aspetti:

- Cos'è AWS Secret Manager?

- Come creare e modificare un segreto in AWS Secret Manager utilizzando la CLI?

- Conclusione

Cos'è AWS Secret Manager?

AWS Secret Manager eccelle nella sua capacità di proteggere e proteggere le informazioni sensibili di risorse come token OAuth, credenziali del database, chiavi API, ecc. Tali informazioni riservate vengono archiviate nella forma crittografata nota come “segreti” . Secret Manager garantisce che tutte le informazioni riservate dell'utente siano crittografate e accessibili solo da organismi autorizzati. È possibile accedere e modificare questi segreti utilizzando la console AWS o la CLI.

Come creare e modificare un segreto in AWS Secret Manager utilizzando la CLI?

AWS Secret Manager consente agli utenti di controllare l'autenticazione e la gestione degli accessi. Oltre a archiviare e recuperare i segreti, gli utenti possono pianificare la rotazione dei segreti che sostituiscono quelli a lungo termine con quelli a breve termine. Ciò porta ad un miglioramento del livello di sicurezza dell'applicazione e impedisce la possibile compromissione della funzionalità da parte di chiunque.

Amazon Web Service è una piattaforma ben architettata e sicura che si impegna a fornire le migliori strutture e risorse ai propri utenti. In questo blog impareremo l'implementazione dei seguenti metodi con segreti utilizzando AWS CLI:

- Metodo 1: crea un segreto

- Metodo 2: aggiorna il valore del segreto

- Metodo 3: modifica descrizione

- Metodo 4: modifica chiave di crittografia

- Metodo 5: Elimina un segreto

- Metodo 6: ripristina il segreto

- Metodo 7: tagga un segreto

- Metodo 8: filtra il segreto

- Metodo 9: replicare un segreto

Scopri di più sulla modifica del segreto utilizzando la console AWS facendo riferimento a questo articolo: 'Come modificare i segreti con AWS Secret Manager utilizzando la console AWS' .

Metodo 1: crea un segreto in IAM utilizzando AWS CLI

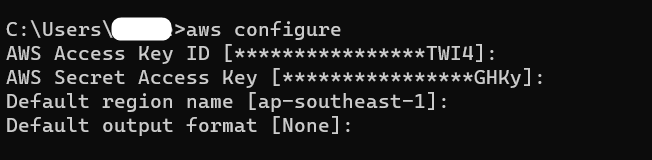

A creare un segreto in AWS Secret Manager, accedere l'account AWS utilizzando il comando seguente:

aws configurare

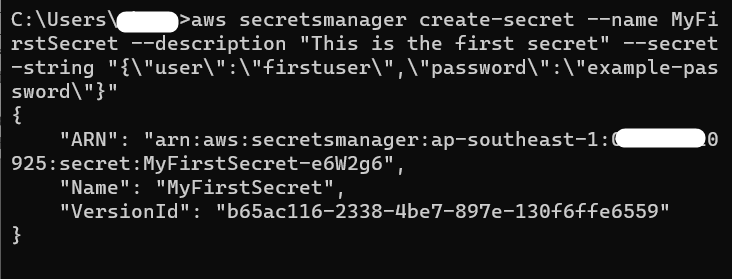

Successivamente, fornisci il seguente comando e premi il comando 'Accedere' pulsante dalla tastiera:

-nome: viene utilizzato per inserire il nome del segreto.

-descrizione: fornire una breve descrizione del segreto.

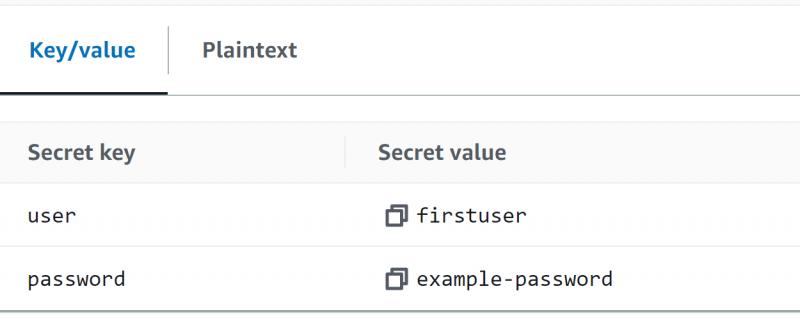

–stringa-segreta: viene utilizzato per specificare le coppie chiave-valore. Nel comando sopra menzionato, 'utente' E 'parola d'ordine' sono i due chiavi. Allo stesso modo, “primoutente” E “password di esempio” sono i due valori per le chiavi:

Per ulteriori informazioni sulla creazione di un segreto nella Console segreta AWS, fai riferimento a questo articolo: 'Come archiviare le credenziali di Amazon RDS utilizzando Secrets Manager?'

Produzione

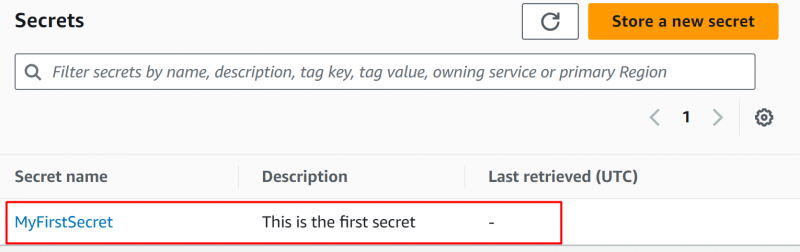

Tuttavia, l'output può anche esserlo verificato dal Dashboard del gestore di Secret dove il segreto viene creato dalla CLI:

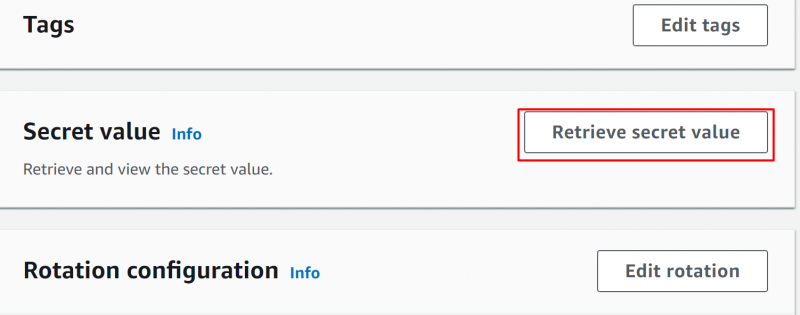

Clicca sul Il nome del segreto . Scorri verso il basso l'interfaccia successiva fino a “Valore segreto” sezione. Clicca il 'Recupera valore segreto' pulsante per visualizzare le coppie chiave-valore:

IL coppie chiave-valore visualizzate sono gli stessi che abbiamo fornito nel comando sopra menzionato:

Metodo 2: aggiorna il valore del segreto

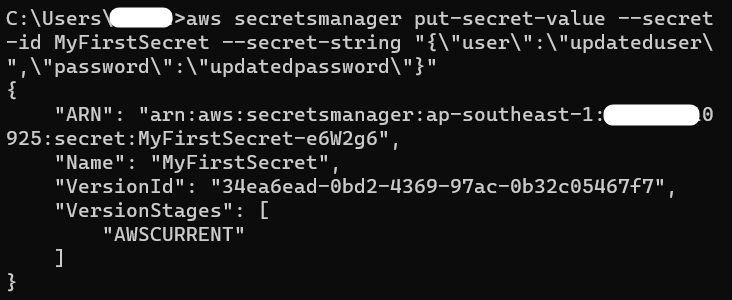

Per aggiornare i valori delle chiavi in un segreto, fornisci il comando seguente. IL “–stringa-segreta” nel comando contiene il valore aggiornato per il 'utente' E 'parola d'ordine' chiavi.:

aws secretsmanager put-valore-segreto --id-segreto Il mio primo segreto --stringa-segreta '{' utente ':' utente aggiornato ',' parola d'ordine ':' password aggiornata '}'

Produzione

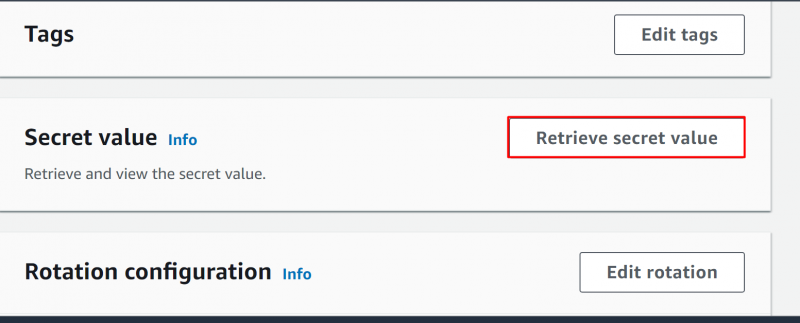

Visitando il Dashboard del gestore di Secret, clicca il nome del segreto per visualizzare le specifiche. Nel “Valore segreto” sezione sull'interfaccia visualizzata, toccare 'Recupera valore segreto' pulsante:

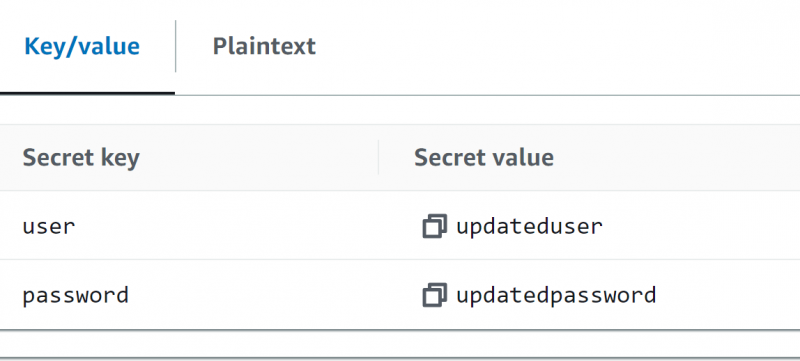

Verrà visualizzato il file coppie chiave-valore . Da qui, i valori per le chiavi vengono aggiornati con successo:

Metodo 3: aggiornare la descrizione del segreto

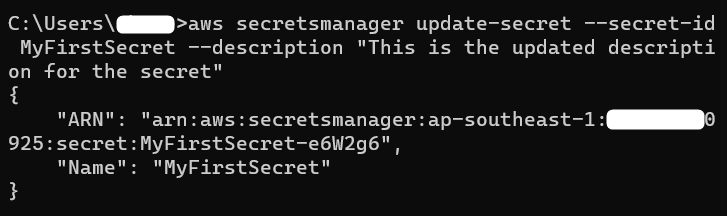

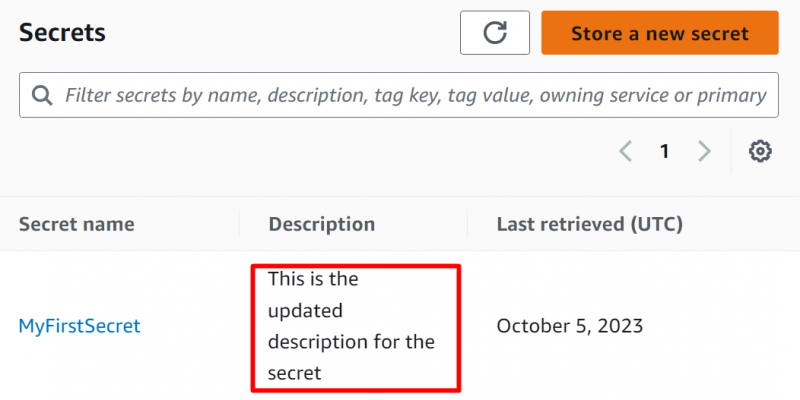

Oltre ai valori, possiamo anche modificare il file descrizione del Segreto . A questo scopo, fornire il seguente comando alla CLI:

aws secretsmanager aggiornamento-segreto --id-segreto Il mio primo segreto --descrizione 'Questa è la descrizione aggiornata del segreto'

Produzione

Per la verifica, visitare il Dashboard del gestore di Secret . Sul cruscotto, il descrizione segreta è fornito:

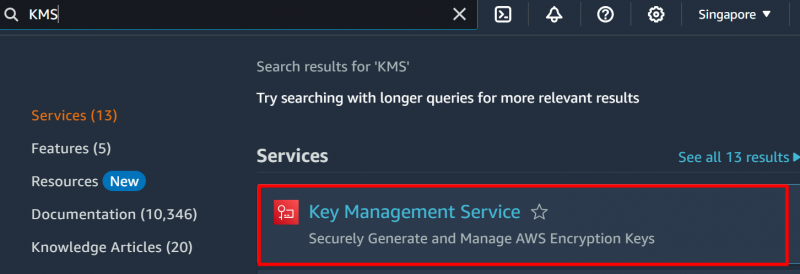

Metodo 4: modifica chiave di crittografia

Una delle altre modifiche che un utente può eseguire con AWS Secret Manager è quella di 'Cambia la chiave di crittografia' del segreto. A tale scopo, cercare e selezionare il file “KM” servizio da Console di gestione AWS :

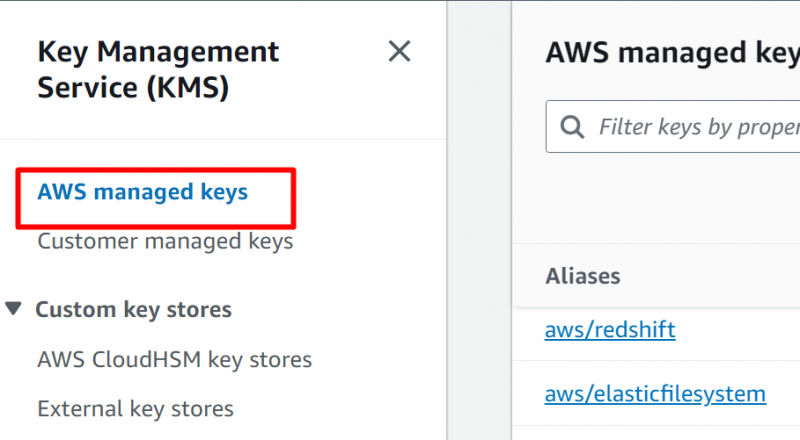

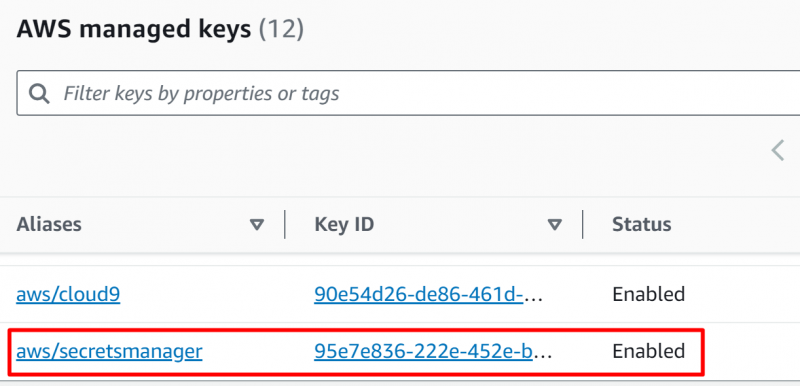

AWS fornirà una chiave predefinita per la crittografia durante la creazione di un segreto. Gli utenti possono anche selezionare a “Chiave gestita dal cliente” ma il pratica consigliata è usare il chiave predefinita fornita . Poiché per questa demo viene utilizzata la chiave predefinita, fare clic su “Chiavi gestite da AWS” opzione dalla barra laterale sinistra di KMS:

Scorri verso il basso Interfaccia delle chiavi gestite da AWS e individuare il “aws/direttoresegreti” chiave. Questa chiave è associata al segreto creato in precedenza. Clicca sul il nome della chiave per visualizzare le configurazioni:

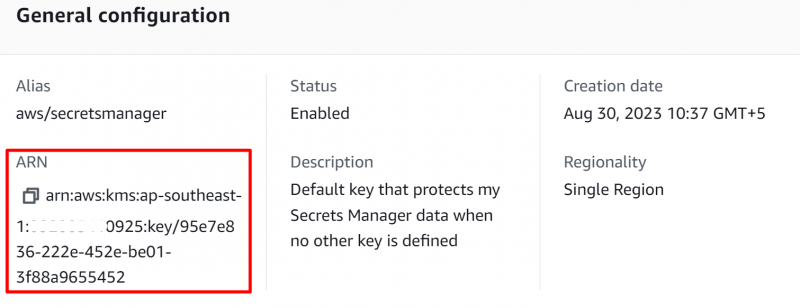

Dal Interfaccia di configurazione generale, copia il “RNA” poiché è necessario per identificare il segreto e modificare la chiave di crittografia:

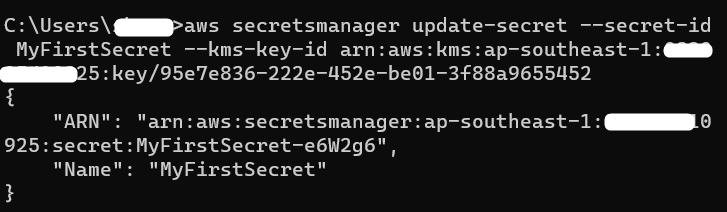

Tornando alla CLI, fornire il seguente comando con il ARN copiato :

aws secretsmanager aggiornamento-segreto --id-segreto Il mio primo segreto --kms-id-chiave arn:aws:kms:noi-ovest- 2 : 123456789012 :chiave / ESEMPIO1-90ab-cdef-fedc-ba987ESEMPIO–kms-id-chiave: fornire l'ARN copiato per modificare la chiave di crittografia del segreto.

–id-segreto: Fornire il nome del segreto per il quale deve essere modificata la chiave:

Metodo 5: Elimina un segreto

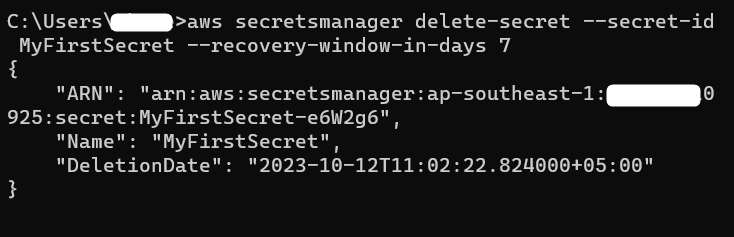

Un utente può anche eliminare il segreto utilizzando l'interfaccia della riga di comando. Prima che un segreto venga eliminato, è necessario attendere un minimo di 7 giorni fino a un massimo di 30 giorni. Il comando seguente viene utilizzato per eliminare un segreto dalla dashboard di Secret Manager:

aws secretsmanager elimina-segreto --id-segreto Il mio primo segreto --finestra di recupero in giorni 7

–id-segreto: fornire il nome del segreto da eliminare.

–finestra-di-recupero-in-giorni: si riferisce al programma di eliminazione. Il segreto verrà eliminato dopo il tempo specificato nel file “finestra di recupero” . Il segreto verrà eliminato definitivamente e non potrà essere ripristinato.

Produzione

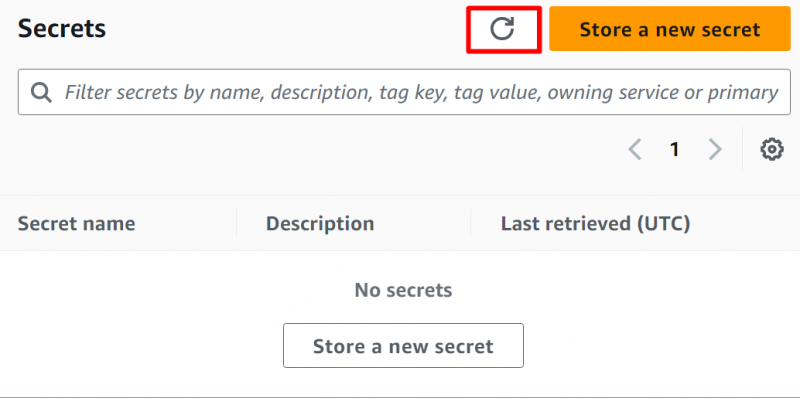

Per la verifica, visitare il Dashboard del gestore segreto e fare clic su 'Ricaricare' pulsante. Verrà visualizzata un'interfaccia simile all'immagine allegata:

Metodo 6: ripristinare un segreto

Con AWS Secret Manager possiamo anche ripristinare il segreto cancellato accidentalmente. Nell'interfaccia della riga di comando, fornire il seguente comando:

aws secretsmanager ripristino-segreto --id-segreto Il mio primo segreto–id-segreto: fornire il nome del segreto da ripristinare.

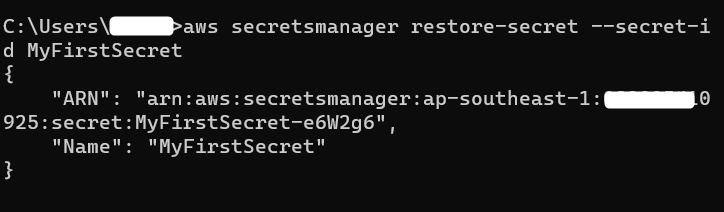

Produzione

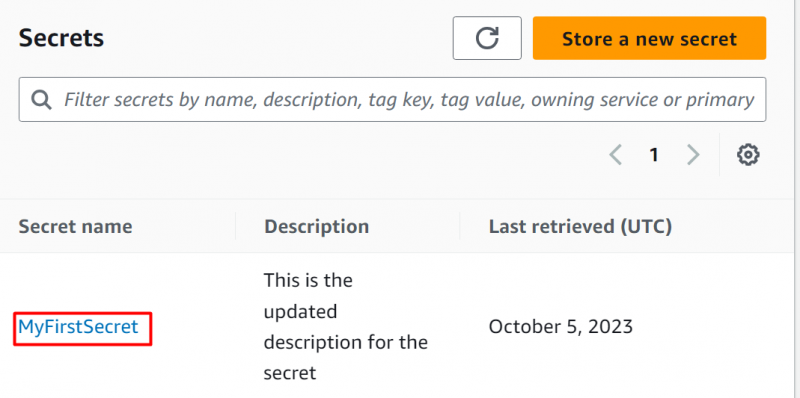

Nella dashboard di Secret Manager, il file segreto specificato è stato ripristinato con successo :

Metodo 7: tagga un segreto

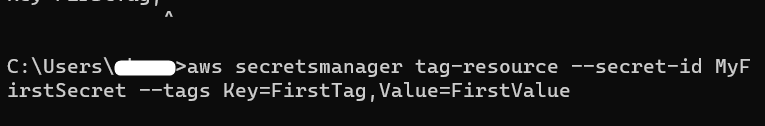

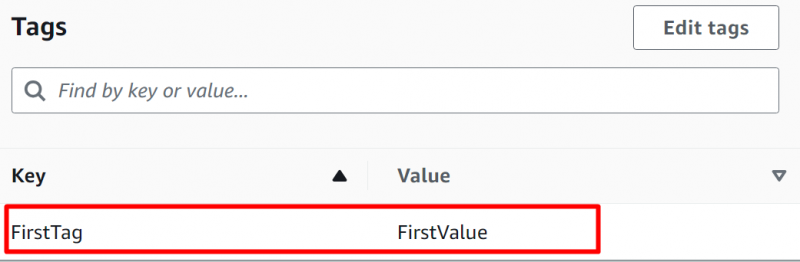

I tag sono un maniera efficiente per gestire le risorse. Gli utenti possono aggiungerne 50 tag ad un segreto. Per contrassegnare un segreto, fornisci il comando seguente ad AWS CLI:

risorsa tag aws secretsmanager --id-segreto Il mio primo segreto --tag Chiave =Primo tag, Valore =PrimoValore–id-segreto: si riferisce al nome del segreto per il quale devono essere aggiunti i tag.

–tag: I tag sono la combinazione di chiavi e valori. Utilizzando la parola chiave “–tag”, specificare le coppie chiave-valore.

Produzione

Per verifica, scegli il segreto dalla dashboard del gestore segreto. Scorri verso il basso fino a “Tag” sezione per visualizzare il tag aggiunto:

Metodo 8: filtra un segreto

AWS consente agli utenti di cercare i segreti archiviati utilizzando il file 'Filtro' parola chiave. L'utente può filtrare i segreti in base ai tag, al nome, alla descrizione, ecc. Per filtrare i segreti, utilizzare il seguente comando:

aws secretsmanager list-secrets --filtro Chiave = 'nome' , Valori = 'Il mio primo segreto'Chiave: specificare il campo in base al quale filtrare i segreti.

Valori: fornire il nome del segreto per identificare in modo univoco il segreto

Eseguendo il comando sopra menzionato, il Secret Manager visualizzerà le informazioni della chiave:

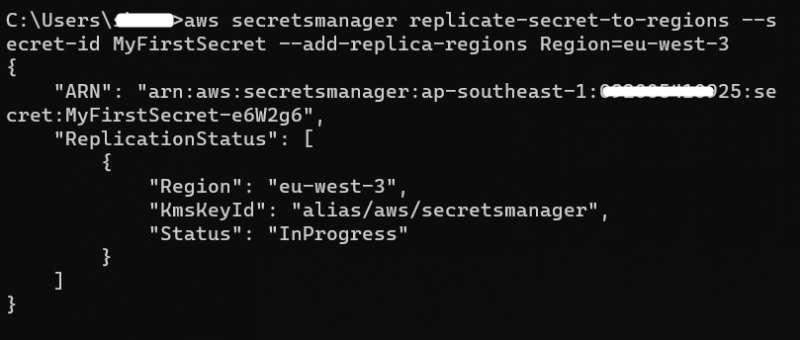

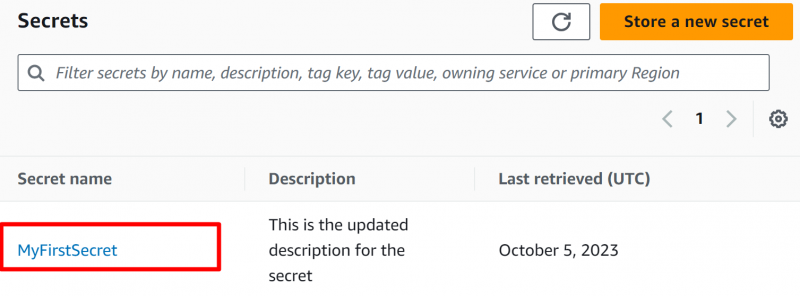

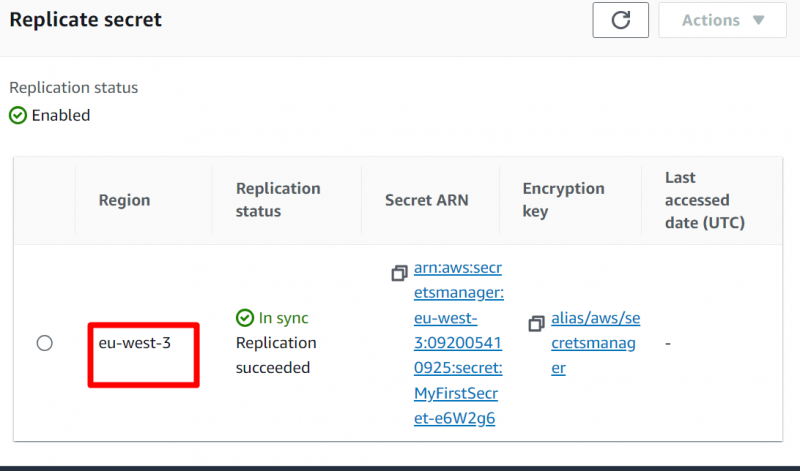

Metodo 9: replicare un segreto

Secret Manager consente inoltre ai suoi utenti di replicare i propri segreti in altre regioni di AWS. Per eliminare il segreto, è importante eliminare prima la replica del segreto. Per configurare la replica di un segreto in una regione AWS diversa, utilizza il comando indicato di seguito:

aws secretsmanager replica-secret-to-regions --id-segreto Il mio primo segreto --add-replica-regions Regione =eu-ovest- 3Regione: si riferisce all'area di AWS in cui il segreto deve essere replicato.

Scopri di più sulla replica di un segreto in AWS Secret Manager facendo riferimento a questo articolo: 'Come replicare un segreto in altre regioni in AWS Secret Manager?' .

Produzione

Per verificare se il segreto è stato replicato con successo oppure no, visita il Dashboard del gestore segreto e scegli il segreto:

Scorri verso il basso fino a Replica la sezione segreta . La replica è stata abilitata con successo :

Questo è tutto da questa guida.

Conclusione

Per creare e modificare il segreto utilizzando la CLI, inserisci i comandi menzionati e specifica l'azione, l'ID segreto e le coppie chiave-valore per identificare in modo univoco il segreto. Utilizzando questi comandi, gli utenti possono eseguire tutte le operazioni dei segreti eseguite utilizzando la console AWS come eliminazione, aggiornamento, creazione, replica o ripristino, ecc. Questo articolo è un tutorial completo con una descrizione passo passo su come creare e modificare un segreto in AWS Secret Manager utilizzando la CLI.